Das NIS2-Umsetzungsgesetz war noch keinen Monat in Kraft, als die Notwendigkeit solcher Richtlinien mehr als deutlich wurde. Anfang Januar 2026 hat ein Brand auf einer Kabelbrücke in Berlin die Stromversorgung in mehreren Stadtteilen tagelang unterbrochen – mit Folgen, die weit über „kein Licht“ hinausgehen: Heizung, Internet, Mobilfunk, Kassen- und Logistiksysteme, Pflegeeinrichtungen und betriebliche Abläufe gerieten schnell unter Druck. Dieser Brandanschlag ist vor allem ein physischer Angriff. Aber er zeigt, wie eng physische Infrastruktur und digitale Abhängigkeiten inzwischen ineinandergreifen – und warum das NIS2-Umsetzungsgesetz nicht als „reines IT-Thema“ verstanden werden sollte. Denn NIS2 zielt auf ein höheres gemeinsames Sicherheitsniveau für Netz- und Informationssysteme, gerade dort, wo Ausfälle gesellschaftlich besonders teuer werden: Energie, Gesundheit, Verkehr, digitale Infrastruktur und öffentliche Verwaltung.

Was ist NIS2 – und warum brauchte es ein Umsetzungsgesetz?

NIS2 ist die EU-Richtlinie (EU) 2022/2555. Sie ersetzt die frühere NIS-Richtlinie und verschärft Pflichten, Aufsicht und Sanktionen. Wichtig: Als Richtlinie gilt sie nicht „automatisch“ in jedem Mitgliedstaat, sondern muss in nationales Recht übertragen werden. Dafür gab es eine verbindliche Umsetzungsfrist: bis 17. Oktober 2024.

Deutschland hat diese Umsetzung mit einem Jahr Verspätung mit einem entsprechenden Gesetzespaket vorgenommen. Ziel ist ausdrücklich, die Abwehrfähigkeit von wichtigen Einrichtungen zu stärken, Meldepflichten zu konkretisieren und europaweit einheitlichere Standards zu schaffen. Das Gesetz trat am 6. Dezember 2025 in Kraft.

Was ändert das NIS2-Umsetzungsgesetz in Deutschland konkret?

Das NIS2-Umsetzungsgesetz ist kein einzelner „IT-Paragraf“, sondern erweitert und ordnet einen ganzen Rahmen neu. In der Begründung des Gesetzes wird sehr klar gemacht, worum es geht: Resiliente Infrastruktur im physischen und digitalen Bereich, gestiegene Bedrohungen (Sabotage, Hacktivismus, Lieferkettenangriffe) und der Bedarf an verbindlicheren Mindestanforderungen.

Zentrale Bausteine sind u. a.:

- Neue Kategorien betroffener Einrichtungen (insb. „wesentliche“ bzw. in Deutschland „besonders wichtige“ sowie „wichtige“ Einrichtungen) – und damit eine spürbare Ausweitung gegenüber dem bisherigen Fokus auf klassische KRITIS-Betreiber.

- Mindestmaßnahmen-Katalog: Die (EU-weit vorgegebenen) Mindestsicherheitsanforderungen werden ins nationale Recht überführt und nach Kategorien abgestuft.

- Mehr Aufsichtsbefugnisse für das BSI und weiteren zuständigen Stellen sowie ein verbindlicherer Rahmen für die Bundesverwaltung (inkl. IT-Grundschutz-Orientierung und Koordination).

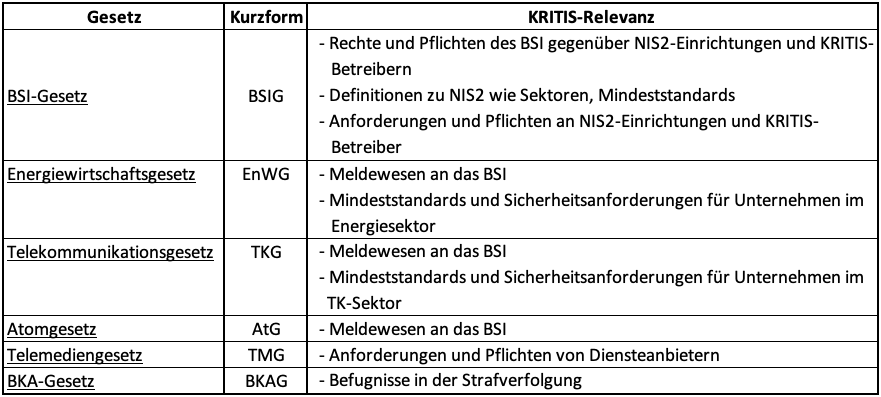

Das NIS2-Umsetzungsgesetz reiht sich ein in die Liste der deutschen IT-Sicherheitsgesetze und hat darüber hinaus Einfluss auf das BSI-Gesetz sowie weitere KRITIS relevante Gesetze. Einen Überblick geben die Abbildungen 1 und 2.

Abbildung 1: Überblick IT-Sicherheitsgesetze seit 2015

Kurz gesagt: NIS2 macht aus „Best Effort“ in vielen Bereichen eine nachweis- und prüfbare Pflicht.

Wer ist betroffen – nicht nur „Mehr Unternehmen“

Die Bundesregierung betont, dass NIS2 mehr Unternehmen und Branchen zu einheitlichen Sicherheitsstandards verpflichtet, insbesondere in zentralen Versorgungsbereichen wie Energie, Gesundheit und Infrastruktur.

Praktisch bedeutet das: Betroffen sind nicht nur die „üblichen Verdächtigen“ der KRITIS-Welt, sondern auch viele mittelgroße Organisationen in definierten Sektoren – plus bestimmte digitale Dienste (z. B. Cloud-/Rechenzentrumsleistungen, Managed Services etc., je nach genauer Einordnung).

Eine detaillierte Übersicht, wer in welchem Bereich betroffen ist, haben wir in einem früheren NIS2-Artikel aufgelistet.

Pflichten aus NIS2: Mehr als nur Firewall und Antivirus

NIS2 verlangt ein systematisches Sicherheits- und Risikomanagement. Der Maßnahmenkatalog, wie er im Gesetzentwurf abgebildet ist, liest sich wie eine „To-do-Liste moderner Resilienz“ – und zwar ausdrücklich inklusive Betriebskontinuität, Lieferkette und Notfallkommunikation. Dazu zählen u. a.:

- Risikoanalyse- und Sicherheitskonzepte

- Aufrechterhaltung des Betriebs: Backup-Management, Wiederherstellung nach Notfall, Krisenmanagement

- Schwachstellenmanagement & Offenlegung

- Sicherheit im Betrieb (MFA, Verschlüsselung etc.)

Eine detailliertere Darstellung des Maßnahmenkatalogs ist einem unserer früheren NIS2-Artikel zu finden.

Was viele unterschätzen: Punkte wie etwa Backup/Wiederanlauf/Krisenmanagement sind in der IT auch dann betroffen, wenn es sich wie in Berlin um einen physischen Angriff handelt. Ohne Strom laufen irgendwann auch USVs leer, Mobilfunkstandorte fallen aus, Netzknoten verlieren Versorgung, Rechenzentren schalten in Notbetrieb – und plötzlich ist ein „IT-Vorfall“ da, obwohl kein Hacker je ein Passwort gesehen hat.

Der EU Data Act ergänzt diese Bausteine, indem er die technische und vertragliche Grundlage für fairen, transparenten Datenaustausch legt – besonders zugunsten von KMU, die so leichter Zugang zu wertvollen Datensätzen erhalten und neue Geschäftsmodelle entwickeln können.

Melde- und Registrierungspflichten

NIS2 verschärft die Verbindlichkeit und Geschwindigkeit der Kommunikation bei erheblichen Sicherheitsvorfällen mit einem dreistufigen Ablauf:

- spätestens innerhalb von 24 Stunden nach Kenntnis: frühe Erstmeldung (inkl. Einschätzung, ob böswillig/rechtswidrig und ob grenzüberschreitende Auswirkungen möglich sind)

- spätestens innerhalb von 72 Stunden nach Kenntnis: qualifiziertere Meldung mit erster Bewertung, Schweregrad, Auswirkungen, ggf. Indikatoren

- spätestens einen Monat nach der 72h-Meldung: Abschlussmeldung mit detaillierter Beschreibung, Ursache/Bedrohungsart, Abhilfemaßnahmen, ggf. grenzüberschreitende Auswirkungen

Abbildung 2: Überblick KRITIS relevante Gesetze, Stand 2025

Gleichzeitig wurde eine gemeinsame Meldestelle vom Bundesamt und dem Bundesamt für Bevölkerungsschutz und Katastrophenhilfe eingerichtet (u. a. mit Beteiligung von BSI), was die Verzahnung von Cyber- und Krisenmanagement unterstreicht.

Aufsicht, Sanktionen und Geschäftsleitung: NIS2 wird „Chefsache“

NIS2 ist nicht nur technisch, sondern auch Governance-getrieben: Pflichten sollen nicht „irgendwo in der IT“ versanden, sondern von oben getragen und überwacht werden. Das zeigt sich im deutschen Gesetzestext u. a. durch explizite Regelungen zur Verantwortung von Geschäftsleitungen in bestimmten Bereichen: Umsetzungs- und Überwachungspflichten, Schulungspflichten sowie eine Haftungsanbindung an gesellschaftsrechtliche Regeln werden im Gesetzestext adressiert.

Bei Verstößen drohen zudem empfindliche Sanktionen. Auf EU-Ebene sieht NIS2 für Verstöße gegen zentrale Pflichten (u. a. Risikomanagement und Meldungen) Mindestobergrenzen für Geldbußen vor – z. B. für wesentliche Einrichtungen mindestens 10 Mio. EUR oder 2 % des weltweiten Umsatzes (je nachdem, was höher ist) und für wichtige Einrichtungen mindestens 7 Mio. EUR oder 1,4 %.

Die Botschaft dahinter ist klar: NIS2 will Wirkung – nicht nur Dokumentation.

Der Brandanschlag in Berlin als Realitätscheck

Beim Berliner Vorfall wurde deutlich, wie schnell sich ein physischer Angriff zu einer systemischen Störung auswachsen kann. Zeitweise waren laut Berichten rund 45.000 Haushalte und 2.200 Betriebe betroffen; zudem ging es eben nicht nur um Strom, sondern auch um Wärme und Kommunikation.

Genau hier trifft NIS2 einen Nerv: Viele NIS2-Maßnahmen sind darauf ausgelegt, Ketteneffekte zu begrenzen – etwa durch Wiederanlaufkonzepte, Notfallkommunikation, Lieferkettenkontrollen und Krisenmanagement.

Für Energie- und Versorgungsunternehmen (und alle, die davon abhängen) heißt das konkret:

- IT (Telekommunikation, Wartungszugänge) und OT (Leitstellen, Sensorik, Netzbetrieb) als Gesamtsystem betrachten.

- Blackout-Szenarien in Business-Continuity-Planung aufnehmen: Was passiert nach 2, 6, 24, 72 Stunden ohne stabile Versorgung?

- Kommunikationsfähigkeit als eigene Sicherheitsanforderung behandeln (interne Notfallkommunikation, Out-of-band-Kanäle).

- Krisenübungen nicht als Pflichtübung, sondern als Funktionstest verstehen: Wer entscheidet, wer informiert, wer dokumentiert, wer meldet – und wie schnell?

Der Berliner Brandanschlag ist ein drastisches Beispiel dafür, warum „kritische Infrastruktur schützen“ nicht nur Zaun und Wachschutz bedeutet – aber eben auch nicht nur Patchmanagement.

Praxis-Fahrplan: So starten Organisationen jetzt sinnvoll

Wer potenziell unter NIS2 fällt, sollte pragmatisch vorgehen:

- Eigene Betroffenheit klären: Sektor/Leistung, Rolle, Größe, ggf. konzernweite Einordnung.

- Gap-Analyse gegen den Maßnahmenkatalog: Was ist bereits im ISMS/ITSM vorhanden – und was fehlt (z. B. Lieferkettenrisiken, Notfallkommunikation, Schwachstellenprozesse)?

- Meldeprozesse „24h-ready“ machen: Entscheiderkette, Incident-Kriterien, Vorlagen, Kontaktpunkte, Beweis- und Log-Sicherung, Kommunikationsregeln.

- Registrierungspflichten operationalisieren (Datenpflege, Änderungen, Verantwortlichkeiten, Fristen).

Management einbinden: Reporting, Schulung, Verantwortungs- und Budgetklarheit – weil NIS2 eben Governance verlangt.

Fazit

Das NIS2-Umsetzungsgesetz macht Cybersicherheit und Resilienz in Deutschland durch einen klaren Maßnahmenkatalog, strikte Meldefristen, stärkere Aufsicht und spürbareren Sanktionen verbindlicher und schneller. Durch deutlich mehr betroffene Unternehmen und Organisationen ist auch die Aufstellung nun breiter.

Der Brandanschlag auf die Berliner Stromversorgung führt vor Augen, dass moderne Versorgungssicherheit nicht in Silos funktioniert. Egal ob die Ursache für eine Attacke oder einen Schaden physisch oder digital ist: Die Auswirkungen treffen fast immer beide Bereiche. Wer NIS2 nur als „Compliance-Projekt der IT-Abteilung“ behandelt, verfehlt den Kern. Wer es dagegen als Chance nutzt, Betrieb, Kommunikation, Lieferketten und Krisenfähigkeit messbar robuster zu machen, gewinnt – unabhängig davon, ob der nächste Störfall durch Malware oder durch Feuer ausgelöst wird.