Nachdem es in unserem ersten Blogartikel (April 2024) zur neuen EU-Richtlinie NIS2 um Grundlagen, Unterschiede zu NIS1 sowie der Lage bzgl. Gesetzgebung ging, liegen die Schwerpunkte diesmal auf folgenden Themen: Nach welchen Kriterien werden Unternehmen, die kritische Infrastruktur betreiben, kategorisiert? Welche Sanktionen sind potenziell möglich? Welche Maßnahmen, vor allem im Bereich Risikomanagement, sind von den betroffenen Unternehmen umzusetzen? Im folgenden Artikel geben wir hierzu einen Überblick.

NIS2 Kategorisierung betroffener Unternehmen

Mit Inkrafttreten der NIS2-Richtlinie müssen ab 2024 Unternehmen in 18 – statt bislang 9 – Industriesektoren, festgelegte Mindeststandards der Informationssicherheit umsetzen. Dabei gelten die folgenden zwei Hauptkriterien für die Betroffenheit:

- Kriterium: Die Unternehmensgröße

Unternehmen mit mindestens 50 Mitarbeitenden und einem Jahresumsatz von über 10 Mio. Euro fallen unter den Anwendungsbereich der NIS-2-Richtlinie, wenn zusätzlich auch Kriterium 2 erfüllt ist.

- Kriterium: Der Unternehmenssektor

Ob eine Einrichtung unter die NIS 2 fällt, hängt zudem davon ab, ob sie zu einem der 18 definierten Unternehmenssektoren gehört. Der Unternehmenssektor ist das zweite ausschlaggebende Kriterium, zusätzlich zu der Unternehmensgröße. Sind beide Kriterien erfüllt, fällt eine Einrichtung unter die NIS2-Richtlinie.

Sonderfälle bei der Kategorisierung

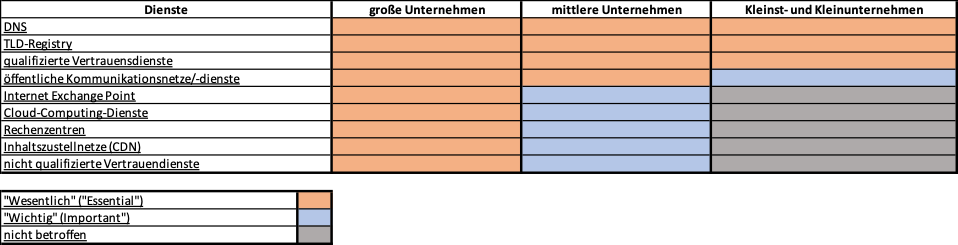

Bei den Sektoren gibt es im Bereich der digitalen Infrastruktur Sonderfälle. Einige Betreiber sollen hier unabhängig von ihrer Größe reguliert werden. Für Firmen die zum Beispiel Domain-Name-Services oder Vertrauensdienste mit qualifiziertem Signaturmanagement anbieten, welche nach der NIS2 als äußert kritisch gelten, spielt die Unternehmensgröße keine Rolle. Auch kleine oder Kleinstunternehmen, die solche Dienste anbieten, gelten als besonders wichtige Einrichtungen – mit allen Pflichten, die daraus resultieren. Ein Überblick hierzu gibt Abbildung 1.

Abbildung 1: Sonderfälle bei Unternehmen der digitalen Infrastruktur

NIS2 Sanktionen

NIS2 unterteilt in elf „wesentliche“ („Essential“) Sektoren mit hoher Kritikalität sowie sieben „wichtige“ („Important“) Sektoren. Die Unterscheidung zwischen „Essential“ und „Important“ bestimmt auch den Umfang der staatlichen Aufsicht und die Sanktionierungsmöglichkeiten bei Missachtung und Zuwiderhandlung der NIS2-Vorgaben.

Für „wesentliche Einrichtungen“ können Sanktionen bis zu zehn Millionen Euro oder zwei Prozent des weltweiten Jahresumsatzes betragen, wobei der höhere Betrag maßgeblich ist. Bei „wichtigen Einrichtungen“ belaufen sich Bußgelder auf bis zu sieben Millionen Euro oder 1,4 Prozent des weltweiten Jahresumsatzes, ebenfalls basierend auf dem höheren Betrag.

Es wird zwischen fahrlässigem und vorsätzlichem Verschulden unterschieden, ohne eine Differenzierung zwischen „wesentlichen“ („Eessential“) bzw. „wichtigen“ („important“) Sektoren. Schon Fahrlässigkeit kann dann zum Beispiel zu einem persönlichen Haften des Geschäftsführers führen.

Von NIS2 ausgenommene Unternehmen

Ein Unternehmen, das eigentlich betroffen sein müsste, kann auch gänzlich von der NIS2 ausgenommen sein. Die NIS2-Richtlinie gilt nicht für Einrichtungen in den Bereichen Verteidigung oder nationale Sicherheit, öffentliche Sicherheit sowie Strafverfolgung. Auch Justiz und Parlamente sind vom Anwendungsbereich ausgenommen.

Um mehrfache Regulierung zu vermeiden, gibt es bei der NIS2 Richtlinie eine Ausnahme für Einrichtungen, die durch andere EU-Richtlinien entsprechende Anforderungen an die IT-Sicherheit erfüllen müssen. Beispielsweise müssen Finanzeinrichtungen, die DORA unterliegen, den Nachweis ihrer Informationssicherheit und die Meldung von Vorfällen nur im Rahmen von DORA erbringen. Sie erfüllen damit bereits die entsprechenden Anforderungen.

Sicherzustellende Maßnahmen

Welche Maßnahmen sind nun von den betroffenen Unternehmen umzusetzen? Die NIS2-Richtlinie verlangt von ihnen die Umsetzung einer Reihe von Compliance-Maßnahmen. Die folgenden zehn Detailanforderungen für das Risikomanagement stammen 1:1 aus dem Artikel 21 der NIS2. Sie sind entscheidend für eine vollständige Einhaltung der Richtlinie:

- etablierte Konzepte in Bezug auf die Risikoanalyse und die Sicherheit für Informationssysteme,

- Konzepte für die Bewältigung von Sicherheitsvorfällen,

- Konzepte für die Aufrechterhaltung des Betriebs, wie etwa Backup-Management und Wiederherstellung nach einem Notfall (Desaster Recovery) sowie das entsprechende Krisenmanagement,

- Nachweise zur Sicherheit der Lieferkette einschließlich sicherheitsbezogener Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und ihren unmittelbaren Anbietern oder Diensteanbietern,

- Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen, einschließlich Management und Offenlegung von Schwachstellen,

- Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit,

- grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen der Mitarbeitenden im Bereich der Cybersicherheit,

- Konzepte und Verfahren für den Einsatz von Kryptografie und gegebenenfalls Verschlüsselung,

- Sicherheit des Personals, Konzepte für die Zugriffskontrolle und das Management von Anlagen (z.B. Rechenzentren),

- Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung, gesicherte Sprach-, Video- und Textkommunikation sowie gegebenenfalls gesicherte Notfallkommunikationssysteme innerhalb der eigenen Einrichtung.

Checkliste zur Umsetzung erforderlicher Maßnahmen

Doch wie lassen sich diese Anforderungen konsequent umsetzen? Wir empfehlen die Erstellung einer Checkliste. Aus unserer Sicht sollten folgende Empfehlungen in dieser Checkliste berücksichtigt sein:

- Risikobewertung und -management:

Zunächst sollte mit einer umfassenden Bewertung der aktuellen Sicherheitsrisiken begonnen werden. Dabei werden Schwachstellen in der IT-Infrastruktur identifiziert und anschließend Pläne entwickelt, diese zu beheben. - Implementierung von Sicherheitsmaßnahmen:

Es muss sichergestellt sein, dass die Sicherheitsmaßnahmen den Anforderungen von NIS2 entsprechen. Dazu gehören fortgeschrittene Technologien zur Abwehr von Cyber-Bedrohungen, regelmäßige Updates und Patches, sowie effektive Zugriffskontrollen. - Schulung der Mitarbeiter:

Ein wesentlicher Bestandteil der Compliance ist die Sensibilisierung und Schulung aller Mitarbeitenden. Es ist sicherzustellen, dass sie die Bedeutung von IT-Sicherheit verstehen und wissen, wie sie auf Sicherheitsvorfälle reagieren sollen. - Incident Reporting System und SIEM:

effektive Systeme zu Erkennung bzw. Meldung von Sicherheitsvorfällen sind zu implementieren. Dies sollte es ermöglichen, Vorfälle schnell und effizient zu erkennen, erfassen sowie zu melden. - Dokumentation und Compliance-Überprüfung:

Sicherheitsprozesse und Compliance-Maßnahmen müssen sorgfältig dokumentiert werden. Regelmäßige interne Audits können dabei helfen, die Einhaltung der NIS2-Richtlinie zu überprüfen und zu gewährleisten. - Kooperation und Informationsaustausch:

Es sollten Möglichkeiten zur Zusammenarbeit mit anderen von NIS2 betroffenen Unternehmen und mit Behörden genutzt werden, um Best Practices auszutauschen und die eigene Sicherheitsstrategie kontinuierlich zu verbessern.

Fazit

Die NIS2-Richtlinie stellt einen bedeutenden Fortschritt für die europäische IT-Sicherheit dar. Der Anwendungsbereich wurde durch die Erweiterung der betroffenen Sektoren ausgeweitet. Der Fokus liegt auf strengeren Sicherheitsanforderungen sowie auf Transparenz und Kooperation.

Für Unternehmen heißt es nun, rechtzeitig zu überprüfen, ob sie von NIS2 betroffen sind. Sollte dies der Fall sein, müssen sie ihre Sicherheitsstrategien überprüfen und entsprechend an die neuen Anforderungen anpassen. Dies beinhaltet eine umfassende Risikobewertung, die Implementierung stärkerer Sicherheitsmaßnahmen, die Schulung von Mitarbeitern, die Etablierung effektiver Incident-Reporting-Systeme sowie eine saubere Dokumentation aller ergriffenen Maßnahmen.