Anfang Juli 2021 sorgte eine Supply-Chain-Attacke, der „REvil-Group“ weltweit für Aufsehen: Es gelang dieser Hackergruppe auf einen Schlag, mehr als 1000 Unternehmen erfolgreich anzugreifen und über den Einsatz von Ransom-Software enorme Lösegeldmengen zu fordern. Betrachtet man sich diesen Angriff etwas näher, dann wird klar, dass er die IT-Welt nachhaltig verändern wird. Doch was genau macht diesen Fall so besonders, und was sind die Auswirkungen, gerade wenn Unternehmen IT-Services outgesourct haben, im Bereich Providermanagement? Auf diese Fragen geht der folgende Blog-Artikel ein.

Cyberangriffe und die aktuelle Supply-Chain-Attacke

Bislang erfolgten Ransomware-Angriffe meist gezielt auf einzelne Unternehmen, bei denen Sicherheitslücken entdeckt wurden, oder bei denen ein möglicher Profit sehr hoch sein könnte. Oder aber es wurden Schwachstellen über Massenscans gesucht und anschließend ausgenutzt, wie etwa der sogenannte „Hafnium Exchange-Server-Hack“, den wir in unserem Blog-Artikel im April 2021 näher betrachtet haben. Die jetzt erfolgte Attacke über eine IT-Management Software des IT-Dienstleisters Kaseya hat allerdings eine ganz neue Qualität, denn sie erfolgte über ganz reguläre Prozesse, wie sie jede IT aufweist. Es handelt sich hier um eine sogenannte Supply-Chain-Attacke, bei der ein Unternehmen nicht direkt, sondern über einen Service Provider, welcher bestimmte IT-Dienstleistungen erbringt, angegriffen wird.

Funktionsweise und Angriffsverlauf

Die Anwendung Kaseya VSA ist eine Plattform für das Software-Management. Zu ihren Aufgaben gehört unter anderem die Installation von Software und Updates auf den jeweiligen Kundensystemen. Genutzt wird VSA von Service Providern, wie zum Beispiel IONOS, die damit die IT ihrer Kunden administrieren. Diese Service Provider setzen dazu wahlweise entweder eine eigene On-Premise-Installation der Kaseya-Lösung ein, oder sie nutzen ein von Kaseya gehostetes Cloud-Angebot als Software-as-a-Service. In dieser Management-Software gab es offenbar mehrere Lücken, die zumindest teilweise auch bereits im Rahmen einer sogenannten „Coordinated Disclosure“ bei Kaseya gemeldet wurden. Dabei wird der Hersteller rechtzeitig vor Veröffentlichung einer Sicherheitsschwachstelle vorgewarnt, um in angemessener Zeit entsprechende Gegenmaßnahmen zu ergreifen. Über den weiteren zeitlichen Ablauf ist bislang nichts genaueres bekannt.

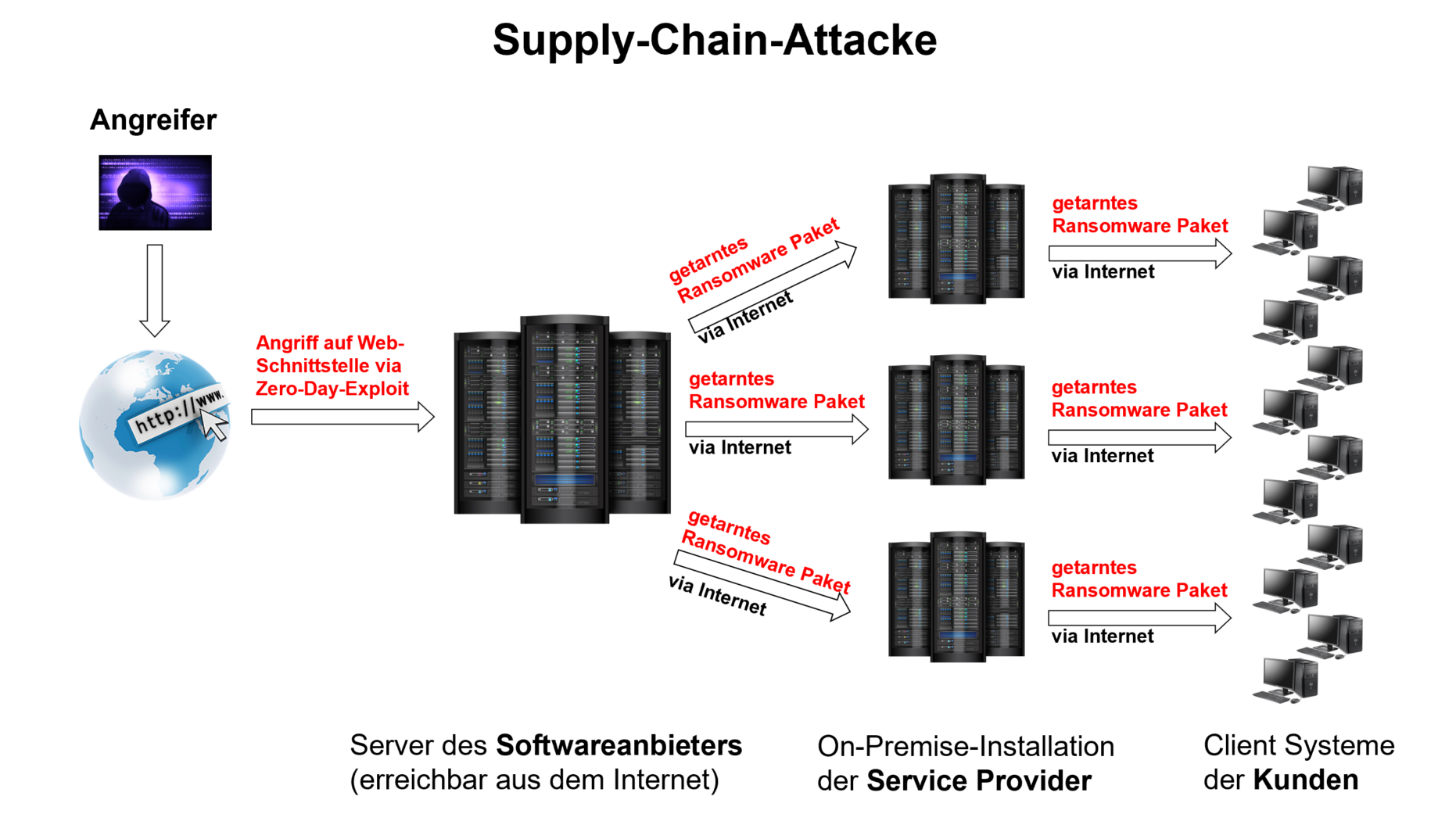

Der aktuelle Angriff erfolgte dann am 2. Juli 2021, noch bevor die nötigen Patches vom Hersteller eingespielt waren (ein sogenannter Zero-Day-Exploit). Konkrete Informationen zu Details der Schwachstelle sind zwar noch nicht bekannt, allerdings ergaben öffentliche Analysen, dass es einen ungesicherten Endpunkt des VSA-Web-Interfaces gegeben hat. Über diesen konnte man aus dem Internet ohne Authentifizierung mit der Server-Software kommunizieren. Mittels einer sogenannten SQL-Injection schleusten die Angreifer dann Datenbank-Befehle ein und konnten damit schlussendlich den bzw. die Server kontrollieren, deren Aufgabe es war, ihre Clients mit neuer Software und Patches zu versorgen. Anschließend wurde durch die Angreifer das Ausrollen eines Pakets namens „Kaseya VSA Agent Hot-fix“ auf alle Client-Systeme ausgelöst. Dieses war im Prinzip eine getarnte alte Version des Windows Defenders, die den eigentlichen Ransomware-Trojaner der REvil-Gruppe beinhaltete. Da Kayesa für seine Management Software umfangreiche Ausnahmeregeln für AntiVirus-Sofware und Firewalls empfiehlt, hatten die entsprechenden Agenten auf den Client-Systemen leichtes Spiel, da diese mit sogenannten SYSTEM-Rechten laufen, und somit aus Sicht von Sicherheits- und Monitoring-Software völlig legitime Systemprozesse sind.

Betroffen waren offenbar nicht nur die On-Premise-Installationen der Kaseya-Kunden, sondern auch die von Kaseya betriebene SaaS-Cloud-Infrastruktur. Diese konnte jedoch nach Hersteller-Angaben noch rechtzeitig heruntergefahren werden, sodass darüber keine Client-Systeme infiziert wurden. Mittlerweile ist von etwa 60 direkt betroffenen Service-Provider-Kunden von Kaseya die Rede, die alle die On-Premise-Version von VSA einsetzten. Diese betreuten zusammen wiederum etwa 1.000 bis 1.500 Unternehmen (Endkunden). Der entstandene Schaden ist also enorm, und dass, obwohl Kaseya eher zu den kleineren Anbietern derartiger IT-Management-Plattformen gehört. Es ist kaum vorstellbar, welcher Schaden entsteht, wenn ein solcher Supply-Chain-Attacke Microsoft, Amazon oder Google treffen sollte, deren Software viele Millionen Kunden nutzen.

Darstellung Supply-Chain-Attacke

Supply-Chain-Attacken und Providermanagement

Und genau hier liegt die Schwierigkeit für die eben genannten Endkunden. Mit Ausnahme von ggf. fehlenden vertraglichen Regelungen für Cyberangriffe und deren Handhabung haben diese Kunden im Prinzip nichts falsch gemacht: Sie haben Teile ihrer IT an Service Provider outgesourct, die sich im Rahmen der ihnen übertragenen Services auch um die Software- und Updateverteilung kümmern. Welche Software diese Service Provider für die Erbringung der jeweiligen Leistungen einsetzen, darauf hat der Endkunde meist wenig Einfluss. Er vertraut darauf, dass der Service Provider seine Dienstleistungen auf einem angemessenen Sicherheitsniveau erbringt. Der Service Provider wiederum vertraut darauf, dass die Softwarehersteller die von ihm eingesetzten Produkte sicher gestaltet haben und insbesondere regelmäßig und rechtzeitig Sicherheitsupdates geliefert werden.

Aus Sicht des Providermanagements werden sich hier einige Konsequenzen ergeben. Entsprechende Verträge mit Service Providern müssen hinsichtlich Haftungs- und Regress-Anforderungen geprüft und möglicherweise angepasst werden. Für den Bereich Software- und Update-Management müssen ggf. Strategien entwickelt werden, um das Ausmaß von zukünftigen Angriffen dieser Art zu reduzieren. In einzelnen Schritten abgebildet, kann eine solche Strategie in etwa wie folgt aussehen:

- Review des Sicherheitsproblems gemeinsam mit dem Service Provider

- Erarbeiten eines Verfahrens zur Vermeidung zukünftiger Fälle eines Angriffstyps

- Spezifikation aus dem Verfahren resultierender Leistungen des Service Providers

- Vertragliche Vereinbarung der entsprechenden Leistungen

- Verfahrensimplementierung

- Überwachung des Verfahrens, u.a. durch SLA Reporting, Audits etc.

Praktisch kann ein solches Verfahren zum Beispiel in der Einrichtung von Testgruppen bestehen, die Software-Updates zuerst erhalten, bevor ein Massenrollout stattfindet. Dabei finden dann für diese Testgruppen diverse Prüfungen statt, um die Freigabe für eine sichere Software-/Updateverteilung zu erhalten. All diese Service-Inhalte müssen dann mit dem Provider genau spezifiziert und vertraglich festgeschrieben werden.

Fazit

Der Schutz vor solchen Supply-Chain-Attacken ist ein schwieriges Thema, da es sie in dieser Form so bislang eher selten gab. Erwähnenswert ist in diesem Zusammenhang der massive Angriff über die SolarWinds Software, bei der Ende 2020 bis zu 18.000 Netzwerke von Behörden und Unternehmen betroffen waren. Wie der aktuelle Fall zeigt, hilft an dieser Stelle auch das schnelle Einspielen von Sicherheitsupdates nicht, da eben diese Updates die eigentliche Schadsoftware enthielten. In den jetzt anstehenden Diskussionen zwischen Providern und Endkunden müssen völlig neue Bedrohungsszenarien diskutiert und entsprechende Gegenmaßnahmen vereinbart werden. Hier ist mit einem erheblichen Aufwand zu rechnen, insbesondere wenn Services an verschiedene Provider vergeben wurden. Dieser Mehraufwand lohnt sich aber in jedem Fall, da der nächste Angriff dieser Art nicht lange auf sich warten lassen wird.